Monitor Más Monitor

Logró hackear la llave de un Tesla y robarlo

Publicación:13-08-2022

TEMA: #Hackers

Y ahora ha hackeado a Starlink: "El ataque es técnicamente impresionante".

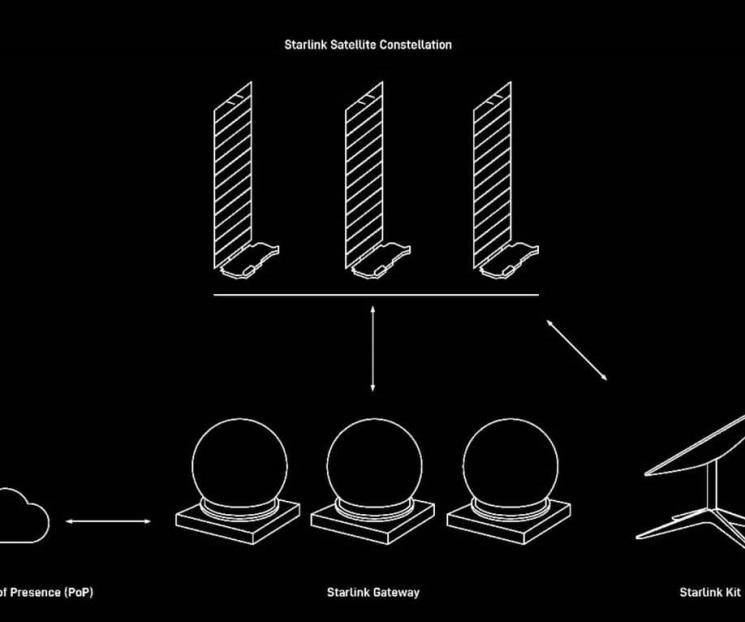

Los satélites de Starlink ya pueblan nuestros cielos con más de 2.700 unidades en órbita, y el plan es que se alcance la cifra de 30.000 en los próximos años. Todo ello, sí, para ofrecer Internet satelital como ya hace a día de hoy, sin necesidad de tener que acceder a un despliegue de operadora.

Lennert Wouters es un investigador de ciberseguridad de la Universidad KU Leuven de Bélgica que se ha propuesto que Starlink mejore su seguridad. Y lo ha hecho en varias ocasiones, demostrando a la propia compañía las vulnerabilidades de su tecnología. De hecho, parece tener especial fijación con compañías de Elon Musk, pues ya logró desbloquear un Tesla Model X en dos minutos aprovechándose de un fallo de Bluetooth. Tras ello, Tesla actualizó el software.

A través de su sistema de recompensas, en el que Wouters se encuentra en segunda posición del ranking, Starlink ya le premió el año por detectar y denunciar vulnerabilidades de un chip con el que equipan a los dispositivos que envían a los hogares. Según el investigador, la compañía comprobó que lo que decía era cierto, y lanzó una actualización para reforzar la seguridad.

Sin embargo, Wouters comprobó que si no cambiaban por completo el chip por una nueva versión, el riesgo de brecha seguirá ahí. Y eso es lo que ha vuelto a demostrar en la conferencia de Black Hat, como cuenta WIRED.

Desmontar tu antena para acabar atacando un satélite

Lo que siempre ha estado en el punto de mira de Wouters han sido las antenas parabólicas (Dishy McFlatface) receptoras redondas y ahora rectangulares que se colocan en los domicilios de los usuarios. Las vulnerabilidades que Wouters ha ido descubriendo no tienen que ver con el software de Starlink disponible en web o aplicaciones, sino en el seno de dichas antenas.

Al abrirlas, el investigador descubrió que con una placa personalizada y software, que ahora ha liberado como código abierto (aunque a esta hora el repositorio de GitHub ha desaparecido), podía realizar un ataque de inyección de falla de voltaje. Así era capaz de superar el sistema de seguridad de forma temporal gracias a pasar por alto la verificación de firmas, que es como Starlink comprueba que el sistema es fiable y no ha sido modificado.

De esta forma, era capaz de acceder al áreas del sistema de Starlink bloqueadas para los usuarios. Al principio, intentó aprovecharse de los fallos durante el final del arranque, pero al final vio que era más estable hacerlo en la primera etapa.

Para llegar esto, Wouters tuvo que abrir el hardware, proceso que fue laborioso, pero más lo fue crear el diseño de su placa y chip modificado para que encajara en el diseño de Starlink. En total, su modificación no cuesta más de 25 dólares, y en ello destaca un microcontrolador RP2040 de Raspberry Pi.

El ataque no puede lograr algo como derribar satélites o controlarlos, pero sí saber muchos detalles privados de la red de Starlink

Con todo ello, es capaz de desactivar los condensadores de desacoplamiento, aprovechar de la vulnerabilidad y luego volver a habilitarlos para utilizar la antena con normalidad. Wouters ha explicado que con el ataque no podría lograr algo como derribar satélites, pero sí entender mucho mejor cómo funciona la red de satélites. Es decir, obtener información valiosa para competidores y otros órganos.

Tras la demostración de Wouters en la Black Hat Conference, Starlink, que ya tenía buena relación y le había entregado equipamiento para investigar, le ha felicitado enérgicamente. Lo ha hecho en un documento donde explican cómo aseguran el sistema:

"En primer lugar, queremos felicitar a Lennert Wouters por su investigación de seguridad en la terminal de usuario de Starlink: es probable que sus hallazgos sean la razón por la que estás leyendo esto y nos ayudan a crear el mejor producto posible"

"Encontramos que el ataque es técnicamente impresionante, y es el primer ataque de este tipo que conocemos en nuestro sistema".

Desde Tesla explican que el ataque requiere de acceso físico y que los usuarios normales de Starlink no tienen de qué preocuparse. Al tratarse de un ataque de esta naturaleza, además, afirman que no se ha producido brecha de datos alguna.

« Especial »